Le 7 mars 2023, la société VEEAM publiait dans son KB4424 une vulnérabilité sur différents logiciels fournis par l’entreprise. Cette vulnérabilité peut déboucher sur la fuite d’identifiants ainsi que sur l’exécution de code à distance.

La société VEEAM est un éditeur logiciel spécialisé dans la résilience des infrastructures de virtualisation et des application cloud. Son principal logiciel, Veeam Backup & Replication permet la sauvegarde de machines virtuelles, de serveurs physiques, d’infrastructures cloud ou encore d’applications. Les sauvegardes sont stockés dans différents types de stockages de destinations.

Utiilisation de VEEAM chez OVHcloud

Chez OVHcloud, il existe plusieurs contextes dans lesquels les logiciels VEEAM peuvent être utilisés :

- L’option Veeam Backup Managed du produit Hosted Private Cloud est basée sur les solutions veeam. La solution étant entièrement gérée par OVHcloud, les mitigations nécessaires ont été appliquées par OVHcloud.

- L’option Veeam Enterprise du produit Hosted Private Cloud vous permet d’installer et de gérer votre serveur de sauvegarde. Vous profitez donc de toutes les fonctionnalités des applications Veeam. Dans cette option, OVHcloud vous permet d’obtenir la licence Veeam et d’avoir une facturation en Pay-as-you-go. La gestion du serveur et de la sécurité de l’infrastructure de backup est donc de la responsabilité de notre client.

- L’installation d’un serveur de sauvegarde avec vos propres licences. Dans ce mode, vous avez la main sur la totalité de votre infrastructure de backup.

Dans ces deux derniers modes, il vous est possible d’ajouter dans votre solution de sauvegarde, des Hosted Private Cloud, des serveurs dédiés, ainsi que d’autres services.

La CVE-2023-27532 affectant le processus en écoute sur le port 9401 du serveur VEEAM permet à un attaquant non-authentifié d’extraire des identifiants stockés dans la base de données de la solution et de déclencher l’exécution de commandes arbitraires sur le serveur de sauvegarde. L’attaquant peut ensuite potentiellement utiliser ces informations pour disposer d’accès aux serveurs et infrastructures couverts par le système de sauvegarde et prendre le contrôle du serveur exécutant le service Veeam.

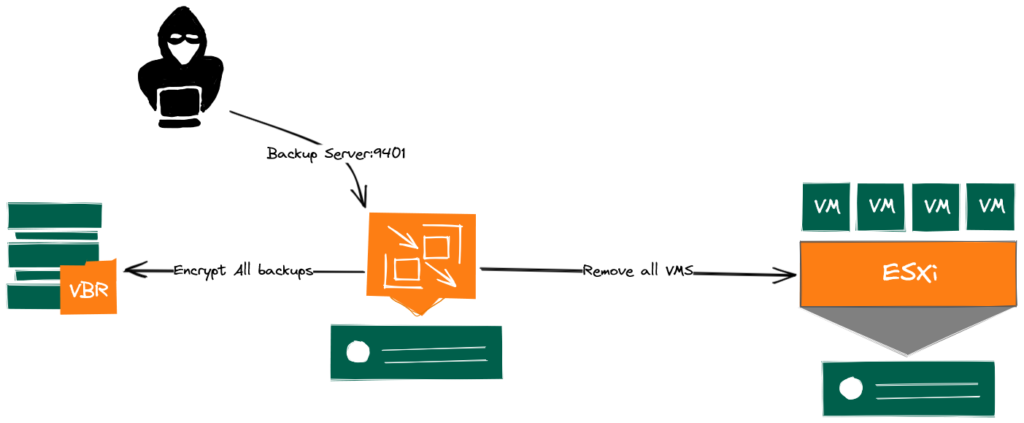

Scenario d’exploitation

La vulnérabilité, même si son exploitation n’est pas triviale est activement exploitée par au moins un groupe de ransomware, et plusieurs codes d’exploitation sont disponibles publiquement. Il est donc à craindre que les attaques automatisées se multiplient dans les prochaines semaines.

Le scénario d’exploitation observé consiste à déployer un exécutable sur le serveur VEEAM afin de récupérer les identifiants de l’infrastructure sauvegardée (code d’accès à vSphere, …), supprimer les machines virtuelles en cours d’execution, et enfin chiffrer les sauvegardes en demandant une rançon. Jusqu’à maintenant, nous avons identifié ce scénario uniquement sur des systèmes Windows où Veeam a pu être installé avec le port 9401 exposé sur Internet.

Comment savoir si mon service est vulnérable

Toutes les versions de Veeam Backup & Replication antérieure à la 12.0.0.1420 P20230223 ou 11.0.1.1261 P20230227 sont vulnérables. Si le port 9401 est accessible depuis des adresses IP qui ne sont pas de confiance, le service est vulnérable.

Résolution et Mitigation du risque

Afin de vous protéger de cette attaque, une mise à jour de l’infrastructure de sauvegarde est nécessaire. Vous trouverez les binaires corrigés dans l’article officiel publié par VEEAM.

En attendant la mise à jour de vos infrastructures, nous vous recommandons la mise en place des mesures suivantes :

Au niveau des serveurs de sauvegarde, nous vous recommandons d’éviter leur exposition sur des réseaux non sécurisés (ndlr : Réseaux publiques).

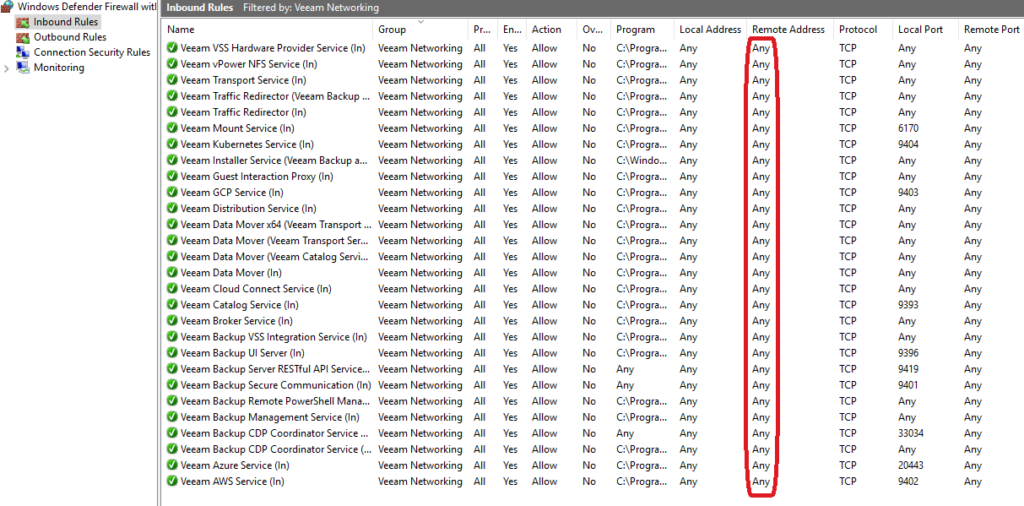

Par défaut, l’installation de VEEAM configure le firewall windows afin d’autoriser toutes les connexions entrantes sur les ports utilisés par la solution.

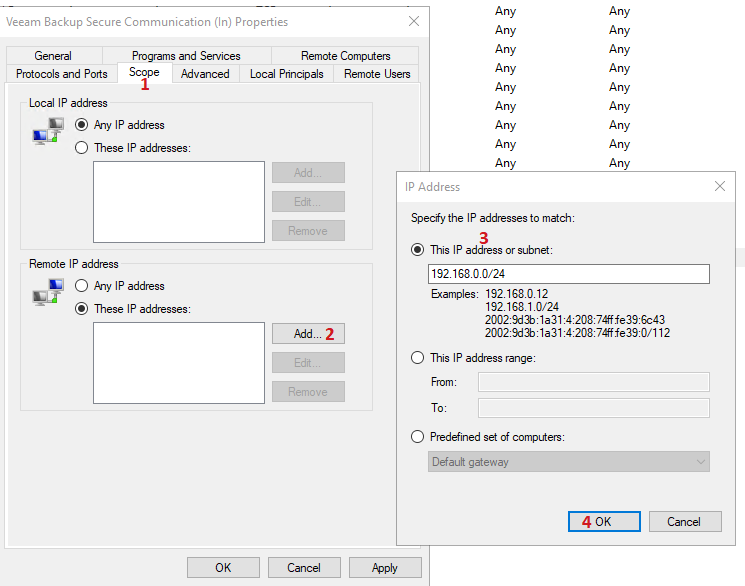

Nous vous recommandons d’appliquer des règles de filtrage afin de restreindre au strict minimum les services exposés.

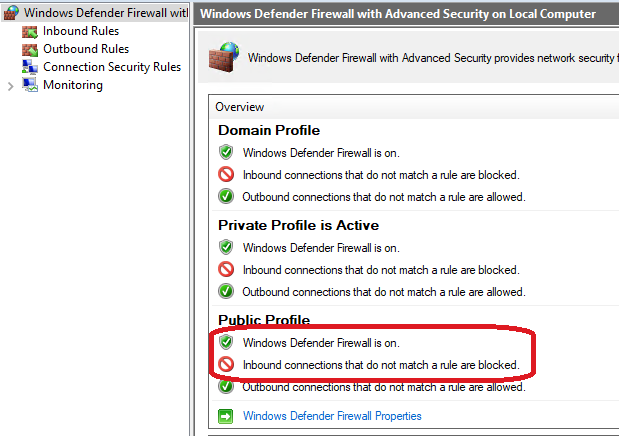

Pour ce faire, assurez vous que le par-feu Windows de votre serveur de sauvegarde est activé et configuré pour bloquer les connexions entrantes ne correspondant à aucune règles.

Assurez vous ensuite que les ports utilisés ne sont accessibles que depuis des serveurs de votre infrastructure. Pour un filtrage optimal vous pouvez vous référer à la documentation officielle.

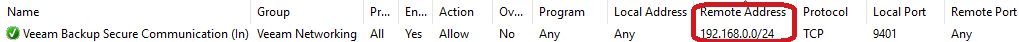

Vous devriez voir la règle de filtrage maintenant restreinte à votre réseau

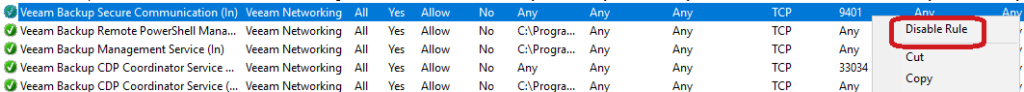

Si vous n’utilisez pas de mount server, nous vous recommandons de bloquer complètement le port 9401, sinon de le restreindre uniquement depuis l’adresse du/des mount server(s). Plus globalement, nous vous recommandons de bloquer tous les services que vous n’utilisez pas.

Au niveau de l’infrastructure de virtualisation ou des stockages de destination, aucune mitigation n’est envisageable. L’attaquant utilisant des connexions légitimes, il n’est pas possible de les prévenir. Il est donc essentiel de sécuriser tout composant se connectant à ces services.

En cas de compromission

Si vous suspectez une compromission liée à cette attaque, nous vous recommandons de vous rapprocher du support au plus vite afin d’évaluer les solutions vous permettant éventuellement de récupérer vos données.

Références supplémentaires :

https://www.veeam.com/kb4424

https://helpcenter.veeam.com/docs/backup/vsphere/used_ports.html?ver=120

https://www.ovhcloud.com/fr/enterprise/products/hosted-private-cloud/

https://www.ovhcloud.com/fr/enterprise/products/hosted-private-cloud/veeam-backup-managed/

https://www.ovhcloud.com/fr/storage-solutions/veeam-enterprise/

Working on Hosted Private Cloud for more than 10 years, I participated to its evolution, creating managed backup, disaster recovery, and managing the compliance with PCI DSS and SecNumCloud. I'm now in charge of the architecture of the product.