Les malwares, un problème plus diffus que celui des attaques DDoS

On évoque régulièrement les attaques DDoS, qui ciblent les serveurs informatiques avec une fréquence et une intensité croissantes. Cependant, ces attaques par déni de service sont aujourd’hui bien maîtrisées grâce aux équipements mis en place par OVH pour les détecter et les mitiger (amoindrir les conséquences d’une attaque en aspirant le trafic illégitime). Ces protections ont bien sûr un coût important, auquel il faut ajouter celui de la capacité réseau excédentaire dont OVH doit disposer pour absorber des volumes monstrueux de requêtes sans affecter l’ensemble des utilisateurs. Mais, globalement, le phénomène des attaques DDoS peut être endigué à condition de s’en donner les moyens, matériels et humains — car ce combat nécessite de rester sur ses gardes en permanence, pour repérer les nouveaux types d’attaque et riposter en mettant à jour le code des algorithmes qui gouvernent les équipements de protection (un véritable défi, notamment en ce qui concerne l’anti-DDoS Game).

Le problème auquel l’équipe SOC d’OVH a décidé de s’attaquer il y a un an et demi est plus retors. Il s’agit de freiner la prolifération des malwares et ransomwares, ces derniers étant particulièrement en vogue depuis trois ans [voir encadré]. Ces programmes malveillants infectent les ordinateurs et serveurs, pour chiffrer leurs données et rançonner leurs propriétaires, ou les transmettre à des tiers, via des montages dont la complexité n’a rien à envier à ceux de la finance offshore. Parfois, il s’agit aussi de prendre le contrôle des machines pour constituer un réseau botnet dans le but de générer des attaques par déni de service distribué (DDoS). Pour remonter jusqu’aux auteurs de ces programmes, majoritairement originaires des pays de l’Est (Russie et Ukraine notamment), Frank Denis est contraint de ruser. Ses techniques empruntent d’ailleurs autant à l’informatique, avec la rétro-ingénierie, qu’aux bonnes vieilles méthodes policières que sont la planque et la recherche du flagrant délit.

Pièges à malwares et filets à spam

Sur le principe du piège à souris, appâtant les rongeurs indésirables à l’aide d’un morceau de fromage, OVH a intentionnellement disséminé sur son réseau des machines très faciles à hacker. « Ces machines enregistrent toutes les actions effectuées et nous permettent de mieux comprendre comment les serveurs de nos utilisateurs se font pirater, et à quelles fins ils sont utilisés par la suite. » En complément, OVH a créé et lâché en pâture sur le web (forums, mailing-lists…) des milliers d’adresses e-mail valides (voire des domaines entiers), de façon à ce qu’elles soient littéralement gavées de spam. Ne reste plus qu’à relever régulièrement les filets : « Les e-mails reçus sont analysés. Ceux qui contiennent des pièces jointes intéressantes sont enregistrés, regroupés et disséqués. Cela nous permet de repérer les campagnes en cours et d’identifier celles qui impliquent des serveurs présents au sein des infrastructures d’OVH. »

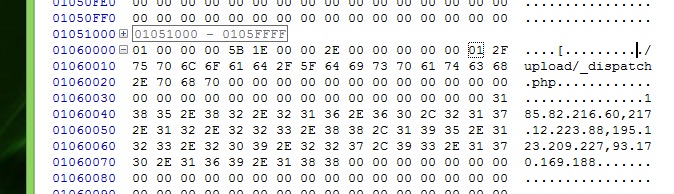

Frank explique qu’il a mis au point un environnement qui permet d’observer les actions des malwares sans contaminer le réseau local ou infecter réellement une machine, basé sur des machines virtuelles éphémères (sandboxes). Un maximum de tâches sont automatisées, mais l’analyse est en grande partie confiée à des humains. « Le machine learning ne fonctionne pas encore assez bien pour automatiser le blocage des malwares, qui évoluent sans cesse pour limiter le risque d’être détectés. »

Des enquêtes au long cours

Une fois les indices accumulés, l’enquête peut commencer. Une enquête complexe, car dans la quasi-totalité des cas, les souris qui ont mordu le bout de fromage proposé par OVH l’ont fait à leur insu : « Le plus souvent, il s’agit d’un serveur qui a été infecté et reconfiguré pour agir de façon malveillante, par exemple en devenant le support d’une page de phishing destinée à recueillir des données bancaires, avant de transmettre les données volées à un autre serveur. Les réseaux de machines sont vastes et complexes, avec des serveurs qui diffusent les malwares et contrôlent les serveurs infectés, d’autres qui récupèrent les informations et jouent le rôle de proxies, en relayant les connexions vers une troisième machine via un VPN, puis à une quatrième via le réseau Tor… » Et, bien sûr, les serveurs sont répartis chez différents hébergeurs, au sein de datacenters géographiquement distants et soumis à des législations disparates.

Lorsqu’une machine appartenant à OVH présente toutes les caractéristiques d’un serveur impliqué dans la distribution de malwares, le contrôle de machines infectées ou l’exfiltration de données – soit le niveau supérieur du botnet (réseau d’ordinateurs infectés) – la possibilité d’intervenir directement est très limitée. En effet, OVH ne dispose pas d’un accès aux données stockées sur le disque dur du serveur. Frank informe alors les autorités, qui peuvent, le cas échéant, lancer des investigations judiciaires. Celles-ci consisteront, dans un premier temps, à identifier l’administrateur du serveur par le biais d’une réquisition, pour déterminer son niveau d’implication (est-il une simple victime, coupable par négligence, ou un complice du réseau criminel ?). Puis, si cela est jugé nécessaire, les autorités procèdent à des saisies de disques durs et/ou à des interceptions judiciaires. Des opérations réalisées dans un cadre très strict, sous le contrôle d’un magistrat et du département juridique d’OVH. « Grâce aux analyses Forensic (informatique légale) et aux accords de coopération internationale, les services de Police tentent ensuite de remonter jusqu’au cœur du botnet pour démanteler les réseaux criminels qui en sont à l’origine et en tirent de substantiels profits, lesquels financent souvent d’autres activités criminelles, en dehors du cyberespace… ». L’action d’OVH et celle des autorités judiciaires sont complémentaires : « Notre expertise consiste à identifier, sur la base de caractéristiques techniques concordantes, les machines situées au niveau supérieur des réseaux cybercriminels à l’origine des campagnes de malware. La Police, quant à elle, a un pouvoir d’investigation. Notre coopération lui permet de concentrer ses recherches sur les machines les plus intéressantes. »

Reverse-engineering pour repérer les hacks au plus vite

« De notre côté, excepté dans le cas où les autorités nous demandent de laisser agir, temporairement, les serveurs qui diffusent certains ransomwares dans le but d’accumuler des preuves, nous prenons toutes les mesures nécessaires pour faire cesser la propagation des logiciels malveillants, le vol et le recel de données via des des machines qui sont situées dans notre périmètre de compétence. »

Ainsi, lorsque le serveur d’un client d’OVH se révèle avoir été hacké, le propriétaire est prévenu et encouragé à corriger la faille, nettoyer ou réinstaller sa machine. Faute de quoi OVH suspend son serveur. Idem en cas de récidive. « Quand une instance WordPress, par exemple, a été piratée, nous fournissons au client concerné la liste des pages ajoutées par les hackers et nous leur signalons les modifications effectuées dans le code de leur système pour y créer les backdoors par lesquelles les pirates opèrent. »

Toutefois, il arrive qu’OVH ne connaisse pas l’identité du client final administrant un serveur compromis. C’est le cas lorsque le serveur est loué par un intermédiaire, qui le revend à ses propres clients. « Nous prenons alors contact avec le revendeur, de sorte qu’il alerte l’administrateur du serveur. Sans réponse de sa part, et si par recoupements nous nous apercevons que le revendeur cumule les machines impliquées dans des réseaux cybercriminels, nous n’hésitons pas à rompre les contrats qui nous lient avec lui. Par expérience, nous savons que dans 99 % des cas les cybercriminels ne louent pas les serveurs depuis lesquels ils agissent directement auprès des hébergeurs, mais via des intermédiaires. Nous sommes donc particulièrement intransigeants dans ce genre de situation. »

Traquer les cybercriminels est nécessaire, mais c’est un travail de longue haleine. Se contenter d’intervenir uniquement dans le cas de signalements – ce qui est la politique de la plupart des ISP – est bien souvent inefficace : les URL transmises ne sont déjà plus valides, les serveurs concernés ont été rendus, et le plus gros de la campagne de malware est déjà passé (sans compter les signalements erronés !). « Il faut donc miser sur deux actions : sensibiliser nos clients et décourager les cybercriminels d’agir depuis le réseau d’OVH. » C’est là que Frank délaisse sa casquette d’enquêteur pour reprendre celle d’ingénieur en informatique. « L’autre partie de mon travail consiste à faire du reverse engineering sur les malwares capturés dans nos différents pièges ou ceux communiqués par d’autres chercheurs en sécurité. » Le but est d’adopter une approche proactive, de capter les signaux faibles qui annoncent de nouvelles manières d’agir et de couper l’herbe sous le pied des cybercriminels, « sans recourir à des méthodes intrusives et en automatisant au maximum nos procédés pour augmenter notre efficacité », précise Frank. « Fin 2015, un malware bancaire a commencé à être propagé à partir de serveurs en grande majorité hébergés chez OVH. Nous avons réussi à comprendre comment les serveurs hackés étaient configurés pour nuire, et nous avons pu les couper avant même qu’ils ne soient utilisés. Résultat, ce malware n’est plus jamais revenu chez nous. Si l’on détecte les malwares avant qu’ils n’agissent, c’est un peu plus décourageant pour les cybercriminels. »

Sensibilisation des utilisateurs pour minimiser le facteur humain

Sur le front de la sensibilisation, il y a également du travail. Parce qu’à l’origine d’une infection, il y a bien souvent une faute humaine – à tout le moins un manque de vigilance. En ce qui concerne les ordinateurs personnels, les e-mails s’avèrent un vecteur de contamination toujours aussi efficace, concurrencé de près par les bannières publicitaires malicieuses (malvertising) et par l’exploitation de failles logicielles (exploit kits). En ce qui concerne les serveurs, on peut distinguer deux catégories d’administrateurs fautifs : ceux qui laissent les clés sur la porte, en utilisant des mots de passe trop simples, et ceux qui vivent les fenêtres ouvertes, en oubliant de mettre régulièrement à jour leur version de WordPress ou Joomla, pour citer les deux moteurs qui concentrent la plupart des failles exploitées. « Le code de ces applications n’est pas particulièrement mal façonné, c’est plutôt leur déploiement massif qui suscite l’appétit des pirates, plus nombreux à en chercher les failles de sécurité, et donc à les trouver. Les pirates sont des gens comme tout le monde, ils ont le souci de l’efficacité. »

Évidemment, les failles de sécurité les plus massivement exploitées sont connues assez vite, mais il est exclu de réaliser un scan réseau, ce qui est illégal en France (et pourrait entraîner la responsabilité d’OVH dans le cas où le scan ferait tomber l’application hébergée). Il est par conséquent très difficile de mener des actions prophylactiques… « Nous faisons néanmoins le maximum. Par exemple, lorsque nous avons connaissance d’une fuite d’identifiants et mots de passe, diffusés sur des forums spécialisés ou contenus au sein de serveurs collectant des informations volées, nous identifions les clients d’OVH qui sont concernés pour les alerter. »

OVH pourrait imaginer recourir à une analyse passive du réseau, c’est-à-dire observer le trafic réseau sans interférer avec celui-ci (contrairement à un scan qui consiste à interroger toutes les machines une par une). « Cette analyse passive est relativement simple à mettre en place au sein de petits réseaux, mais sur des réseaux de la taille de celui d’OVH, c’est un autre histoire. Ce n’est pas impossible, mais c’est complexe. » Autre piste : détecter les hacks et les signaler aux propriétaires des serveurs immédiatement, en utilisant cette fois les outils de monitoring installés par défaut sur les serveurs dédiés. Efficace, mais pas imparable : les malwares peuvent être codés de sorte à désactiver ces outils ou modifier ce qu’ils observent… Aussi, Frank conseille de recourir à des sandboxes, qui permettent d’exécuter les fichiers douteux au sein d’un environnement isolé, pour observer ce que l’application fait. Ce n’est toutefois pas la panacée : « Les malwares sont capables de détecter ces sandboxes, pour altérer leur comportement. Il y a sans cesse de nouvelles techniques pour détecter les produits de sécurité… »

Le combat est-il inutile pour autant ? « Pas vraiment, tranche Frank. On sera toujours à la merci d’attaques très ciblées, pour lesquelles il n’existe par définition aucun modèle à détecter, et d’attaques exploitant une faille humaine. Ceci dit, grâce à notre travail, OVH rend ces activités criminelles un peu plus difficiles et plus onéreuses. Parce qu’ils se savent traqués et que nous parvenons à retrouver et suspendre une partie des serveurs et domaines impliqués dans des activités illégales, les criminels sont contraints de mettre à jour leur infrastructure. Cela ne constitue certes pas un obstacle pour ceux qui tirent leurs revenus exclusivement de ce type d’activités. Ils iront voir ailleurs. Mais c’est un frein pour les autres. » Et un moyen pour OVH, leader européen du cloud avec 250 000 serveurs et un million de clients, de faire tendre vers zéro la proportion de ses clients s’adonnant à des activités illégales, l’immense majorité d’entre eux utilisant ses services pour des projets tout à fait avouables et légitimes.

Pourquoi les malwares et ransomwares prolifèrent-ils ?

Depuis quelque temps, la mode du « as a service » s’est étendue aux activités criminelles sur le web. On trouve ainsi sur Internet des offres que l’on peut qualifier de « malware as a service », qui permettent de lancer son propre logiciel malveillant avec peu de connaissances techniques et des moyens limités. On trouve également des offres d’hébergement « bullet-proof », qui garantissent que les échantillons ne seront pas détectés par les antivirus, ou encore des kits pour créer son trojan bancaire, son propre système d’affiliation…

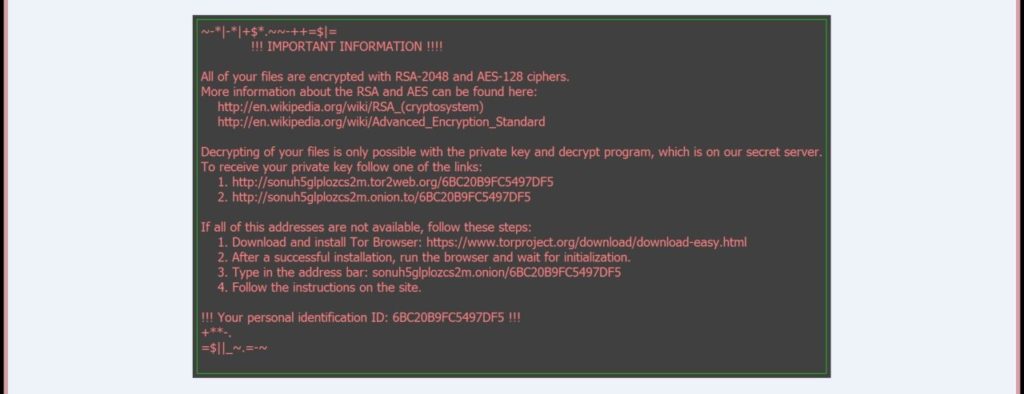

Si l’on parle beaucoup des ransomwares (ou rançongiciels en français), c’est en raison de leur multiplication exponentielle depuis 3 ans. Cela coïncide avec la découverte de Cryptolocker, un ransomware qui a infecté et pris en otage des données de plusieurs dizaines de milliers d’utilisateurs, en chiffrant leurs fichiers avant de leur réclamer une rançon pour les rendre à nouveau accessibles. Une rançon que 3 % des utilisateurs infectés auraient choisir de payer d’après l’éditeur Symantec. « Cryptolocker a constitué un tournant dans l’histoire des ransomwares, pour une raison assez simple : c’était le premier logiciel de la sorte à fonctionner ! La plupart des ransomwares qui l’ont précédé ne permettaient pas aux victimes de récupérer l’accès à leurs données, même une fois la rançon versée… Une double arnaque ! Cryptolocker a popularisé le ransomware : en accréditant l’idée qu’en payant on pouvait effectivement récupérer ses données, il a contribué à rendre ce business très lucratif et a suscité des vocations. De plus, techniquement, c’est devenu trivial : il suffit de copier le fonctionnement de Cryptolocker pour créer son propre ransomware. » De fait, il s’en crée de nouveaux tous les jours, proches de Cryptolocker sur le principe, mais suffisamment différents pour passer sous le radar des antivirus. « En matière de prévention, les antivirus sont assez inefficaces : ils détectent les malwares une fois que le gros de la vague est passé, et que ledit programme est rentré dans l’inventaire des virus connus. La seule parade, c’est de sauvegarder ses données sur un support distant ou, mieux, de recourir à un service de stockage dans le cloud tel qu’hubiC, qui réplique vos données sur plusieurs disques pour une sécurité maximale. » Et s’il est trop tard ? « Gardez toujours une copie des données chiffrées. Parfois, des failles dans les ransomwares sont trouvées, ou les serveurs contenant les clefs sont saisis et des outils permettant de déchiffrer les fichiers sans devoir payer la rançon sont ensuite publiés. »

Le machine learning utilisé pour discriminer les hackers dès la commande d’un serveur

S’il est très difficile de modéliser des patterns qui permettraient de détecter les malwares avant qu’ils n’agissent (ceci en raison de leur diversité et de leur renouvellement permanent), OVH mise en revanche sur l’utilisation du machine learning pour élaborer le portrait-robot du hacker type, et bloquer une bonne partie des clients qui espéraient utiliser les services d’OVH pour héberger des malwares ou s’adonner à d’autres activités illicites. Grâce au Big Data, OVH étudie, a posteriori, les caractéristiques des comptes des utilisateurs qui ont été confondus pour des activités illicites, en les comparant aux comptes des utilisateurs légitimes. Cela permet de déceler des points communs, des comportements similaires, et de rendre plus efficaces les machines qui trient les nouvelles commandes, en sollicitant l’analyse humaine lorsqu’il y a une suspicion.